Trong thời đại công nghệ hiện nay, việc phát triển ứng dụng web ngày càng trở nên phổ biến và đóng vai trò quan trọng trong nhiều lĩnh vực. Một trong những ngôn ngữ lập trình phổ biến và được ưa chuộng nhất để phát triển ứng dụng web là PHP. Tuy nhiên, với sự phát triển của các ứng dụng web, các vấn đề liên quan đến bảo mật cũng trở nên nghiêm trọng hơn bao giờ hết. Trong bài viết này tại phpsolvent sẽ cùng bạn tìm hiểu về PHP Security và những sai lầm phổ biến cần tránh.

Giới thiệu về PHP Security và tầm quan trọng của nó

PHP Security là gì?

PHP Security (bảo mật PHP) là tập hợp các biện pháp và kỹ thuật nhằm bảo đảm rằng các ứng dụng web được xây dựng bằng PHP không bị tấn công và lạm dụng bởi các hacker. Các biện pháp này bao gồm: xử lý đầu vào của người dùng, bảo vệ phiên làm việc, ngăn chặn các kiểu tấn công phổ biến như SQL Injection, XSS (Cross-Site Scripting) và nhiều biện pháp khác.

Tại sao bảo mật PHP lại quan trọng?

Một ứng dụng web không được bảo mật tốt là một “mỏ vàng” cho các hacker. Chúng có thể khai thác lỗ hổng để truy cập vào dữ liệu nhạy cảm, sửa đổi hoặc xóa dữ liệu, và thậm chí là làm mất uy tín của doanh nghiệp. Ví dụ, việc để dữ liệu cá nhân của khách hàng bị lộ ra ngoài không chỉ gây thiệt hại tài chính mà còn ảnh hưởng nghiêm trọng đến lòng tin của khách hàng, dẫn tới mất mát về danh tiếng.

Các lỗ hổng bảo mật thường gặp trong PHP

SQL Injection

SQL Injection là một trong những lỗ hổng bảo mật nghiêm trọng và phổ biến nhất. Đây là hình thức tấn công sử dụng mã SQL độc hại để can thiệp vào cơ sở dữ liệu, cho phép hacker truy cập và thao tác dữ liệu. Ví dụ, một mẫu câu SQL đơn giản như `SELECT * FROM users WHERE username=’$username’ AND password=’$password’` có thể bị tấn công nếu hacker truyền vào các ký tự đặc biệt như `’ OR ‘1’=’1` nhằm làm thay đổi câu lệnh SQL ban đầu.

Cross-site Scripting (XSS)

Cross-site Scripting là một lỗ hổng bảo mật cho phép hacker chèn vào trang web mã JavaScript độc hại. Mã này có thể được thực thi khi người dùng truy cập trang web, từ đó đánh cắp cookie hoặc dữ liệu phiên làm việc, và thậm chí là kiểm soát toàn bộ trình duyệt của người dùng. Ví dụ, nếu một đoạn mã JavaScript độc hại được chèn vào trong phần bình luận của một bài viết, mỗi khi có người đọc bài viết đó, đoạn mã sẽ được thực thi.

Cross-Site Request Forgery (CSRF)

CSRF là hình thức tấn công mà hacker sử dụng để thực hiện các hành động trái phép thay người dùng đã xác thực, như thay đổi mật khẩu hoặc thực hiện giao dịch tài chính. Tấn công CSRF thường lợi dụng sự tin tưởng tương đối vào session cookie mà máy chủ đã tạo ra cho người dùng.

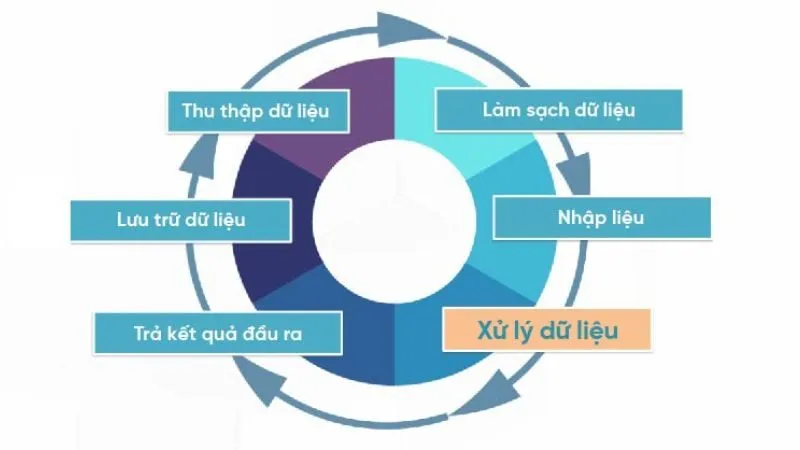

Những sai lầm khi xử lý dữ liệu người dùng trong PHP

Không lọc/sanitation dữ liệu đầu vào

Một lỗi phổ biến mà nhiều lập trình viên mắc phải là không lọc và làm sạch dữ liệu đầu vào của người dùng. Điều này là cực kỳ nguy hiểm vì nó tạo điều kiện cho hàng loạt các tấn công như SQL Injection, XSS, và RFI (Remote File Inclusion). Ví dụ, không kiểm tra kỹ dữ liệu nhập vào từ biểu mẫu có thể cho phép người dùng nhập bất kỳ ký tự nào, bao gồm cả mã SQL độc hại hoặc mã JavaScript.

Không sử dụng prepared statements

Prepared statements là một cách an toàn hơn để thực hiện các câu lệnh SQL, vì chúng sử dụng các tham số đã chuẩn bị sẵn thay vì chuỗi ký tự được nhập trực tiếp từ người dùng. Khi bạn không sử dụng prepared statements, bạn đặt ứng dụng của mình vào nguy cơ bị SQL Injection. Ví dụ, thay vì sử dụng câu lệnh `mysql_query(“SELECT * FROM users WHERE username=’$username'”)`, bạn nên sử dụng `mysqli_prepare($conn, “SELECT * FROM users WHERE username=?”)`.

Sử dụng các hàm không an toàn

Một số hàm PHP có thể làm lộ hoặc làm tổn hại dữ liệu nếu không được sử dụng đúng cách. Ví dụ, sử dụng hàm `eval()` để thi hành mã nhận từ đầu vào người dùng rất nguy hiểm vì nó cho phép bất kỳ đoạn mã nào cũng có thể được thực thi một cách tùy tiện.

Cách phòng tránh tấn công SQL Injection trong PHP

Sử dụng Prepared Statements và Parameterized Queries

Một trong những cách đơn giản nhất nhưng hiệu quả nhất để ngăn chặn SQL Insert là sử dụng các câu lệnh đã chuẩn bị sẵn và các truy vấn được tham số hóa. Những kỹ thuật này đảm bảo rằng mã SQL tách biệt với dữ liệu đầu vào của người dùng, từ đó ngăn chặn việc tiêm SQL. Ví dụ: trong MySQLi, bạn có thể sử dụng:

“`php

$mysqli = new mysqli(“localhost”, “user”, “password”, “database”);

$stmt = $mysqli->prepare(“SELECT * FROM users WHERE username = ? AND password = ?”);

$stmt->bind_param(“ss”, $username, $password);

$stmt->execute();

$result = $stmt->get_result();

“`

Sử dụng thư viện PDO

PDO (Đối tượng dữ liệu PHP) cung cấp một cách khác để ngăn chặn việc tiêm SQL thông qua các câu lệnh được chuẩn bị sẵn. PDO hỗ trợ các loại cơ sở dữ liệu khác nhau cho phép linh hoạt hơn. Một ví dụ sẽ là:

“`php

$pdo = new PDO(‘mysql:host=localhost;dbname=database’, ‘user’, ‘password’);

$stmt = $pdo->prepare(“SELECT * FROM users WHERE username = :username AND password = :password”);

$stmt->execute([‘username’ => $username, ‘password’ => $password]);

“`

Lọc và kiểm tra dữ liệu đầu vào

Luôn xác thực và vệ sinh đầu vào của người dùng trước khi sử dụng chúng trong truy vấn SQL. Các hàm PHP như `filter_var()` hoặc `mysqli_real_escape_string()` có thể giúp vệ sinh đầu vào của người dùng.

Đảm bảo bảo mật phiên làm việc (session) trong PHP

Thiết lập session một cách an toàn

Một trong những bước đầu tiên để bảo mật phiên trong PHP là thiết lập xử lý phiên với cấu hình phù hợp. Ví dụ:

“`php

ini_set(‘session.cookie_lifetime’, 0);

ini_set(‘session.cookie_httponly’, true);

ini_set(‘session.use_strict_mode’, true);

session_start();

“`

Các cấu hình này đảm bảo rằng cookie phiên chỉ khả dụng qua HTTP và không thể truy cập được qua JavaScript, cùng với các biện pháp bảo mật khác.

Sử dụng session_regenerate_id()

Sử dụng `session_regenerate_id(true)` để tạo lại ID phiên vào những thời điểm thích hợp, chẳng hạn như sau khi người dùng đăng nhập. Điều này giúp ngăn chặn các cuộc tấn công cố định phiên.

Kiểm soát thời gian sống của phiên (session timeout)

Triển khai thời gian chờ của phiên để vô hiệu hóa các phiên không hoạt động trong một khoảng thời gian nhất định. Ví dụ:

“`php

if (isset($_SESSION[‘LAST_ACTIVITY’]) && (time() – $_SESSION[‘LAST_ACTIVITY’] > $timeout_duration)) {

session_unset();

session_destroy();

}

$_SESSION[‘LAST_ACTIVITY’] = time();

“`

Bảo mật thêm bằng cách kiểm tra định danh

Bạn có thể tăng cường bảo mật bằng cách lưu trữ thông tin cụ thể của người dùng, chẳng hạn như địa chỉ IP của người dùng và chuỗi tác nhân người dùng, trong dữ liệu phiên và kiểm tra chúng theo từng yêu cầu.

Sử dụng HTTPS

Luôn sử dụng HTTPS cho bất kỳ trang nào xử lý dữ liệu nhạy cảm hoặc xác thực người dùng. Điều này đảm bảo rằng tất cả dữ liệu trao đổi giữa máy chủ và trình duyệt đều được mã hóa.

Kết luận

PHP security không chỉ dừng lại ở vài bước đơn giản mà yêu cầu một sự cam kết và nhận thức liên tục từ các lập trình viên. Việc không thể bảo mật tốt không chỉ gây ra những vấn đề nghiêm trọng cho doanh nghiệp mà còn ảnh hưởng đến người dùng. Do đó, mỗi lập trình viên phải luôn tự nâng cao kiến thức và áp dụng các biện pháp bảo mật PHP một cách nghiêm ngặt và chuyên nghiệp.