PHP filter là một trong những ngôn ngữ lập trình phổ biến nhất hiện nay, được sử dụng rộng rãi trong phát triển web. Tuy nhiên, với sự phát triển không ngừng của các phương thức tấn công mạng từ đó bảo vệ ứng dụng khỏi các lỗ hổng bảo mật phổ biến như XSS, SQL Injection, và nhiều loại tấn công khác. Bài viết của phpsolvent này sẽ đi sâu vào các phương pháp tuỳ chỉnh sử dụng PHP filter để đảm bảo an ninh cho các ứng dụng web.

Kiểm tra và lọc dữ liệu đầu vào PHP filter

Tại sao cần kiểm tra và lọc dữ liệu?

Kiểm tra và lọc dữ liệu đầu vào là bước đầu tiên và quan trọng nhất trong bất kỳ quy trình bảo mật nào. Dữ liệu đầu vào từ người dùng có thể chứa mã độc hoặc không hợp lệ, dễ dẫn đến việc bị tấn công qua các lỗ hổng như SQL Injection, Cross-Site Scripting (XSS), hoặc các loại mã độc khác. Ví dụ, nếu không kiểm tra và lọc dữ liệu đầu vào, một kẻ tấn công có thể dễ dàng thêm mã độc vào các trường nhập liệu như tên đăng nhập hoặc mật khẩu, dẫn đến việc thâm nhập vào hệ thống.

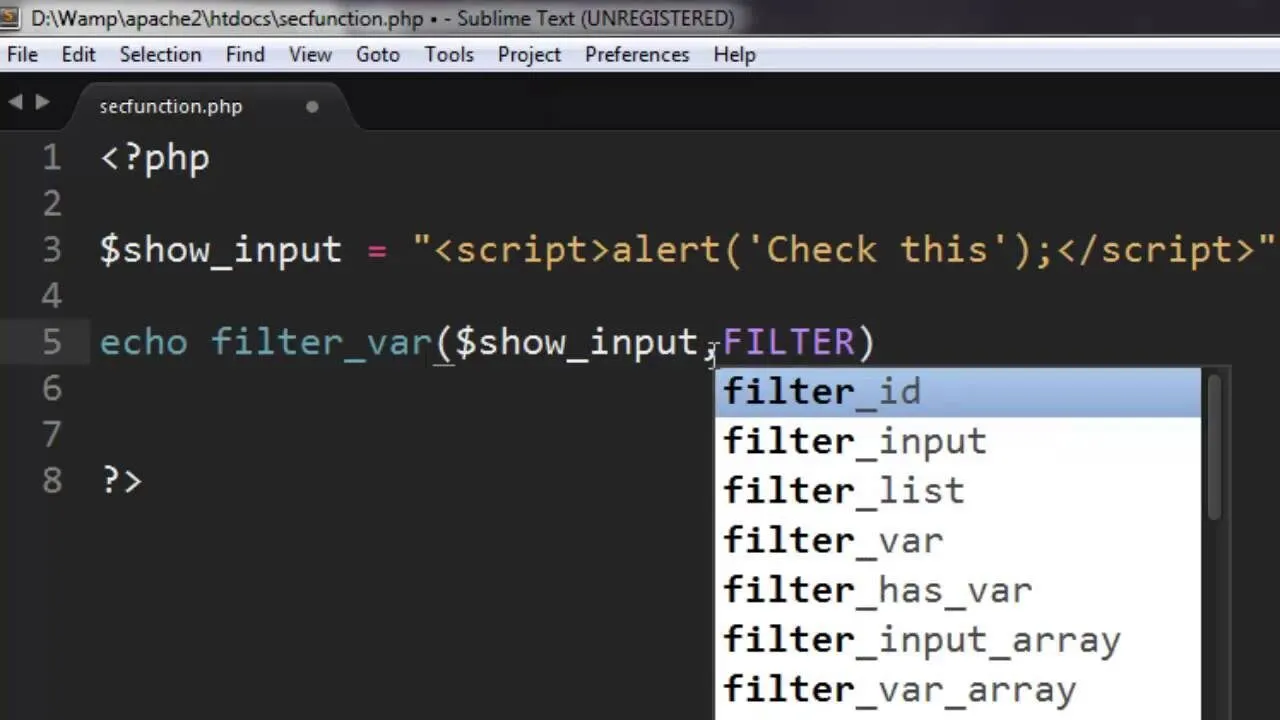

Sử dụng hàm filter_var

Hàm filter_var là một trong những công cụ mạnh mẽ nhất trong PHP để kiểm tra và lọc dữ liệu. Nó cho phép bạn kiểm tra xem một giá trị có hợp lệ hay không dựa trên các bộ lọc có sẵn hoặc tự định nghĩa.

Tạo bộ lọc tùy chỉnh

Ngoài các bộ lọc có sẵn, PHP còn cho phép bạn tạo các bộ lọc tùy chỉnh để kiểm tra và làm sạch dữ liệu đầu vào theo nhu cầu cụ thể. Bạn có thể sử dụng filter_var cùng với các hàm callback để tạo các bộ lọc tuỳ chỉnh.

Chống lại các lỗ hổng SQL Injection

Chuẩn bị và thực thi câu truy vấn

SQL Injection là một trong những lỗ hổng bảo mật phổ biến nhất và nguy hiểm nhất. Nó xảy ra khi dữ liệu không được làm sạch hoặc kiểm tra trước khi được sử dụng trong các câu truy vấn SQL. Để chống lại SQL Injection, bạn nên sử dụng các câu truy vấn đã chuẩn bị sẵn (prepared statements).

Sử dụng thư viện PDO

PDO (PHP Data Objects) là một thư viện cung cấp một giao diện chuẩn để truy cập cơ sở dữ liệu. PDO không chỉ hỗ trợ nhiều loại cơ sở dữ liệu mà còn cung cấp các tính năng bảo mật như prepared statements.

Sử dụng hàm filter_input khi nhận dữ liệu

Hàm filter_input rất hữu ích trong việc lấy và làm sạch dữ liệu đầu vào từ các biến superglobals như $_GET và $_POST. Nó giúp chuẩn hóa và kiểm tra dữ liệu trước khi sử dụng.

Ngăn chặn Cross-Site Scripting (XSS)

Sử dụng hàm htmlspecialchars

Cross-Site Scripting (XSS) xảy ra khi kẻ tấn công chèn mã độc vào các trang web được truy cập bởi người dùng khác. Mã độc này thường là JavaScript và có thể thực hiện các hành động nguy hiểm. Một cách để ngăn chặn XSS là sử dụng hàm htmlspecialchars để mã hóa các ký tự đặc biệt trong dữ liệu đầu vào.

Sử dụng hàm strip_tags

Hàm strip_tags loại bỏ tất cả các thẻ HTML và PHP từ một chuỗi. Điều này rất hữu ích khi bạn muốn loại bỏ hoàn toàn các ký tự có thể gây nguy hiểm.

Sử dụng Content Security Policy (CSP)

Content Security Policy (CSP) là một lớp bảo mật bổ sung giúp ngăn chặn XSS bằng cách hạn chế các nguồn tài nguyên mà trang web có thể tải. Ví dụ, bạn có thể cấu hình CSP để chỉ cho phép tải các tập lệnh từ các nguồn đáng tin cậy:

“`html

“`

CSP sẽ giúp giảm thiểu nguy cơ bị tấn công XSS bằng cách ngăn chặn các tài nguyên không đáng tin cậy thực thi mã độc.

Ngăn chặn Remote File Inclusion (RFI)

Hạn chế include và require với đường dẫn tuyệt đối

Remote File Inclusion (RFI) là một lỗ hổng bảo mật cho phép kẻ tấn công chèn mã độc từ các tập tin từ xa. Để ngăn chặn RFI, bạn nên hạn chế việc sử dụng các hàm include và require với các đường dẫn tuyệt đối hoặc dùng các biện pháp kiểm tra chặt chẽ.

Sử dụng hàm realpath

Hàm realpath chuyển đổi một đường dẫn tương đối hoặc tuyệt đối thành đường dẫn chuẩn hóa tuyệt đối, giúp ngăn chặn việc include các tập tin không mong muốn.

Sử dụng hàm basename

Hàm basename trả về phần tên tập tin của một đường dẫn, loại bỏ mọi phần thư mục. Điều này giúp ngăn chặn nguy cơ include các tập tin không mong muốn hoặc từ các thư mục khác. Ví dụ:

“`php

$file = basename($_GET[‘file’]);

$allowed_files = array(“page1.php”, “page2.php”);

if (in_array($file, $allowed_files)) {

include “/path/to/your/files/” . $file;

} else {

echo “File không hợp lệ.”;

}

“`

Hàm basename sẽ loại bỏ bất kỳ phần thư mục nào không mong muốn từ đầu vào, giúp ngăn chặn RFI.

Ngăn chặn Directory Traversal

Kiểm tra và làm sạch dữ liệu đầu vào

Directory Traversal là một loại tấn công cho phép kẻ tấn công truy cập đến các tệp và thư mục nằm ngoài thư mục gốc của ứng dụng web bằng cách sử dụng các ký tự đặc biệt như ../. Để ngăn chặn loại tấn công này, bạn cần kiểm tra và làm sạch mọi dữ liệu đầu vào sử dụng trong đường dẫn tệp. Ví dụ:

“`php

$filename = basename($_GET[‘filename’]);

if (preg_match(‘/^[a-zA-Z0-9_-]+$/’, $filename)) {

include “/path/to/your/files/” . $filename;

} else {

echo “Tên tập tin không hợp lệ.”;

}

“`

Việc sử dụng hàm basename và kiểm tra bằng biểu thức chính quy sẽ giúp làm sạch dữ liệu đầu vào, ngăn chặn Directory Traversal.

Giới hạn quyền truy cập thư mục

Giới hạn quyền truy cập các thư mục và tệp là một phương pháp bảo mật rất quan trọng. Bạn có thể sử dụng các thiết lập trên máy chủ web hoặc hệ điều hành để đảm bảo rằng chỉ có các tập tin và thư mục cần thiết mới có thể truy cập được. Ví dụ, bạn có thể cấu hình trong tập tin .htaccess:

“`apache

Order allow,deny

Deny from all

“`

Cấu hình này sẽ ngăn chặn mọi truy cập vào thư mục /path/to/your/secure/folder từ web.

Sử dụng hàm realpath kết hợp với thao tác so sánh

Hàm realpath không chỉ giúp chuẩn hóa đường dẫn mà còn có thể kết hợp với thao tác so sánh để đảm bảo rằng chỉ có các tập tin trong một thư mục cụ thể mới được phép truy cập. Ví dụ:

“`php

$file = realpath(‘/path/to/your/files/’ . $_GET[‘filename’]);

$base_dir = realpath(‘/path/to/your/files/’);

if (strpos($file, $base_dir) === 0 && is_file($file)) {

include $file;

} else {

echo “Đường dẫn không hợp lệ.”;

}

“`

Việc sử dụng hàm realpath và so sánh với đường dẫn gốc giúp đảm bảo rằng các tập tin không hợp lệ hoặc ngoài thư mục cho phép sẽ không thể truy cập được.

Áp dụng các biện pháp bảo mật bổ sung

Sử dụng HTTPS

Sử dụng HTTPS thay cho HTTP là một bước quan trọng trong việc bảo vệ dữ liệu truyền tải giữa người dùng và máy chủ. HTTPS sử dụng PHP filter giao thức SSL/TLS để mã hóa dữ liệu, ngăn chặn việc bị đánh cắp hoặc thay đổi dữ liệu trong quá trình truyền tải. Ví dụ, bạn có thể cấu hình máy chủ Apache sử dụng PHP filter HTTPS:

“`apache

SSLEngine on

SSLCertificateFile “/path/to/your/certificate.pem”

SSLCertificateKeyFile “/path/to/your/certificate.key”

DocumentRoot “/path/to/your/document/root”

“`

Sử dụng HTTPS sẽ giúp bảo vệ dữ liệu và nâng cao độ tin cậy của người dùng đối với ứng dụng của bạn.

Sử dụng cơ chế xác thực mạnh

Xác thực người dùng là một bước quan trọng để bảo vệ ứng dụng khỏi truy cập trái phép. Sử dụng PHP filter cơ chế xác thực mạnh như xác thực hai yếu tố (2FA) sẽ tăng cường bảo mật. Ví dụ, Google Authenticator là một lựa chọn phổ biến để thực hiện 2FA. Bạn có thể tích hợp 2FA vào ứng dụng của mình bằng cách sử dụng các triển khai thư viện như OTPHP trong PHP:

“`php

use OTPHP\TOTP;

$totp = TOTP::create();

$totp->setLabel(‘SecureApp’);

echo “Scan QR code with Google Authenticator:\n”;

echo “otpauth://totp/”.$totp->getLabel().”?secret=”.$totp->getSecret();

“`

Sử dụng 2FA giúp đảm bảo rằng ngay cả khi mật khẩu của người dùng bị lộ, kẻ tấn công cũng khó có thể truy cập được vào hệ thống.

Áp dụng chính sách quản lý quyền hạn

Một chính sách quản lý quyền hạn rõ ràng sẽ giúp ngăn chặn việc lạm dụng quyền truy cập. Bạn nên áp dụng nguyên tắc “ít quyền nhất” (least privilege principle), tức là chỉ cấp quyền truy cập tối thiểu cần thiết để thực hiện công việc. Ví dụ, trong một ứng dụng quản lý, chỉ những người dùng có vai trò quản trị viên mới có thể thay đổi các thiết lập hệ thống hoặc xóa dữ liệu quan trọng. Việc sử dụng PHP filter các thư viện như Symfony Security hoặc Laravel Gates giúp dễ dàng triển khai và quản lý quyền hạn trong ứng dụng PHP.

Kết luận

Việc đảm bảo an ninh cho ứng dụng PHP là một nhiệm vụ phức tạp và đòi hỏi sự kiên nhẫn cũng như hiểu biết sâu rộng về các nguy cơ bảo mật. Sử dụng PHP filter để kiểm tra và làm sạch dữ liệu đầu vào, kết hợp với các biện pháp bảo mật bổ sung như HTTPS, 2FA, và chính sách quản lý quyền hạn sẽ giúp bảo vệ ứng dụng khỏi các mối đe dọa tiềm tàng.